CTB Locker WordPress. Il ransomware è tornato ma questa volta in edizione web, attacca il cms chiedendo un riscatto di 150$.

CTB LOCKER WordPress. Particolare attenzione a tutti coloro che hanno un sito in WordPress

Vi avevo parlato in un post precedente di come il ctb locker sia diventato in poco tempo lo spauracchio di molti che utilizzano il proprio pc sia per uso personale, sia a livello aziendale.

Chiunque, infatti, abbia un pc o had disk in dotazione è terrorizzato dal trovarsi di fronte ad un problema del genere, perché corrisponde inevitabilmente ad una perdita totale dei propri dati.

Attualmente non esiste ancora nessuna soluzione per arginare questo problema, ne riuscire a decriptare i propri file, una volta infettati, almeno che non si intenda pagare un riscatto in bitcoin. Ma tutto ciò diventa alquanto discutibile.

A tal proposito le migliori aziende antivirus in circolazione continuano a studiare importanti soluzioni, ma al momento tutto è ancora in alto mare, quindi tocca all’utente stesso prendere le dovute precauzioni, prestando tanta attenzione alle varie navigazioni in rete.

Avevamo tirato in un certo senso un sospiro di sollievo, dopo un importante e chiarificatorio TAM TAM di informazioni su come difendere i propri pc, hard disk, server dal CTB Locker, ma ora a complicarci la vita sono proprio i siti web. Ecco che parliamo di CTB LOCKER WordPress

Ebbene sì, il Ctb locker è diventato un pò come i Greamlins: si sdoppiano, si estendono a macchia d’olio ma soprattutto si rinnovano.

Una nuova versione del ransomware è diretta proprio ai siti web, soprattutto quelli realizzati con il cms WordPress.

Ma in che modo attacca?

Il ctb locker attacca il server che ospita l’installazione di WordPress, si installa e cifra i file contenuti in alcune directory, realizzando una propria denominata “Crypt”, avviando così il criptaggio dei file.

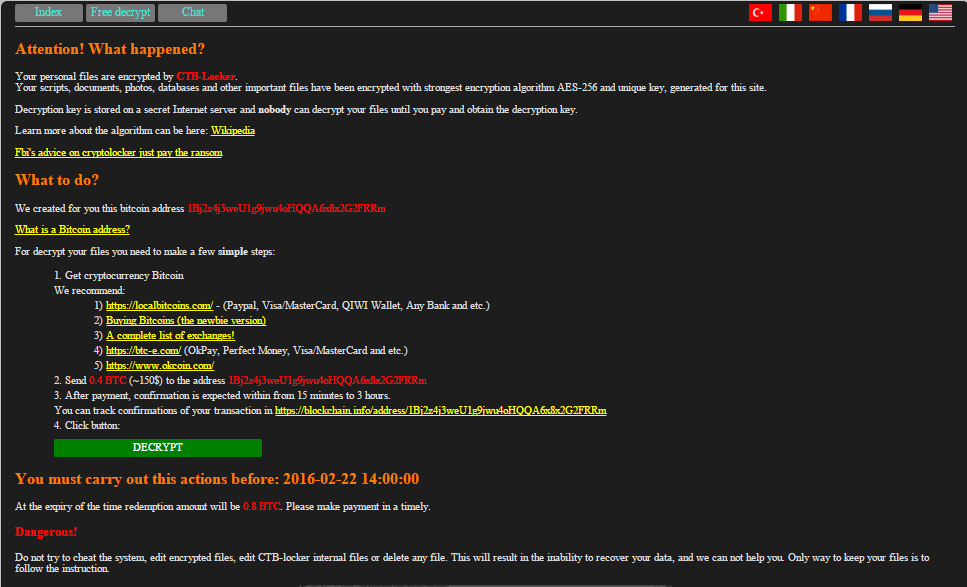

A questo punto il ransomware modifica la pagina index.php del sito facendo così visualizzare la seguente schermata.

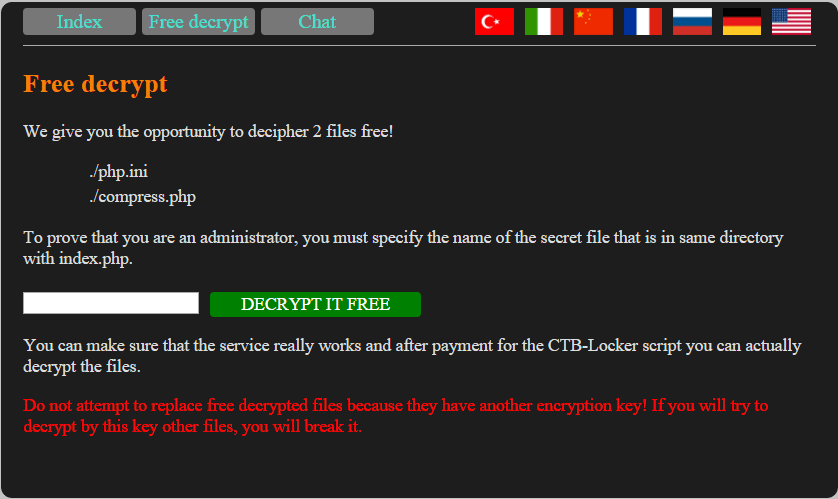

Il proprietario del sito per verificare la veridicità della richiesta di riscatto, proprio nella home page modificata vengono riportati dei link in cui si può richiedere la cifratura di alcuni file. Il malware a questo punto offre “gentilmente” la decodifica di due file. (che carini!)

Ottenuto i file corretti, se interessati a risolvere il problema si passa alla richiesta di riscatto di ben 150$

A questo punto come possiamo difenderci?

Per fare in modo che il ctb locker non attacchi i nostri siti, dobbiamo tenere aggiornato contnuamente e costantemente il cms wordpress e relativi plugin, e effettuare continui backup dell’intero sito.

Intanto Kasperky sta studiando a delle soluzioni [qui]

Quali file attacca il malware?

Se siete interessati nel conoscere qauali siano i file che vengono intaccati, consultate l’articolo di Bleeping computer [qui]

#ctblocker e #Wordpress. Il ransomware ora attacca il cms chiedendo150$. https://t.co/0Shr0b2oe7 #andrearinaldi https://t.co/YenvuBGh44

RT @andrearinaldi82: #ctblocker e #Wordpress. Il ransomware ora attacca il cms chiedendo150$. https://t.co/0Shr0b2oe7 #andrearinaldi https:…

#CTBLocker #wordpress. Attacca i siti web. Il #ransomware si evolve https://t.co/oE1rYwKjjr https://t.co/D8xAsVvhgO